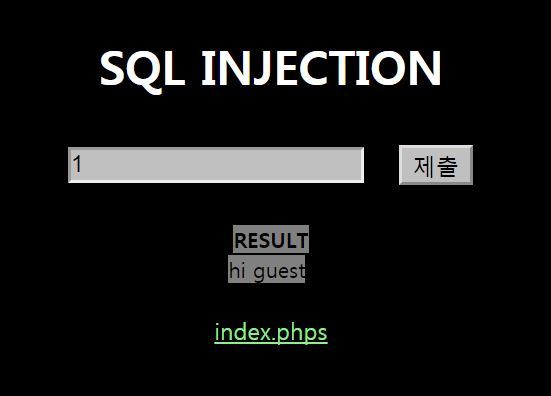

파라미터는 no, id, pw이다. 폼을 통해 제출하는 파라미터는 no이다.이 문제는 소스를 안 보여준다. 쿼리를 유추해야 하는데, 여러 가지 해보면서 유추해보면select * from ~ where no={$_GET[no]} or id='{$_GET[id]}' and pw='{$_GET[pw]}'이다. no가 1 일 때 guest/guest이고no가 2 일 떄 admin/???? 이다.admin의 패스워드를 알아내야 한다. 우선 length함수로 길이를 뽑아낸다.?no=2 and length(pw)=19 이제 한 글자씩 뽑는다.mid(pw,1,1)ord(mid(pw,1,1))이런 식으로 아스키 범위에서 알아내면 되는데, 너무 오래걸린다. (아스키범위 32~127)이진수로 뽑으면 한 글자당 7회의 쿼리만..